IPCop 2.1.9

Обзор межсетевого экрана IPCop версии 2.1.9, который не обновляется с февраля 2015 года. Теперь он интересен скорее для истории, так как устарел слишком сильно. Сразу видно, что множество свободных сетевых экранов основаны именно на нём.

Решил посмотреть на него не смотря на то, что последнее обновление было в 2015 году и сразу было понятно, что обеспечивать достойный уровень защиты он не сможет.

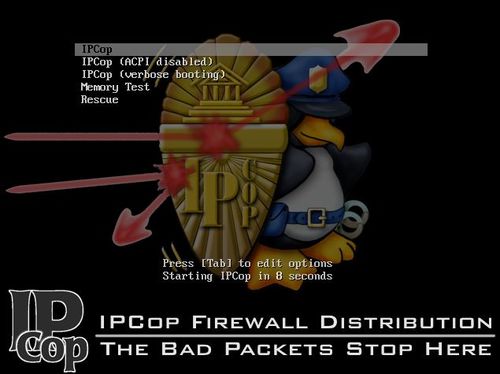

Приступим к установке.

По опыту общения с основанными на нем или его предке межсетевыми экранами знаю, что тут не стоит выбирать русский язык - будут непонятные символы, вместо текста. Оставляем английский и жмем Ок.

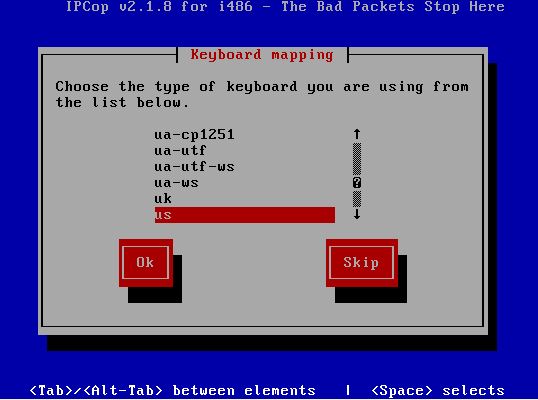

Тут, как в предыдущем пункте стоит выбрать английский. Поверьте, так будет проще, а язык веб-интерфейса всё равно без проблем можно поменять.

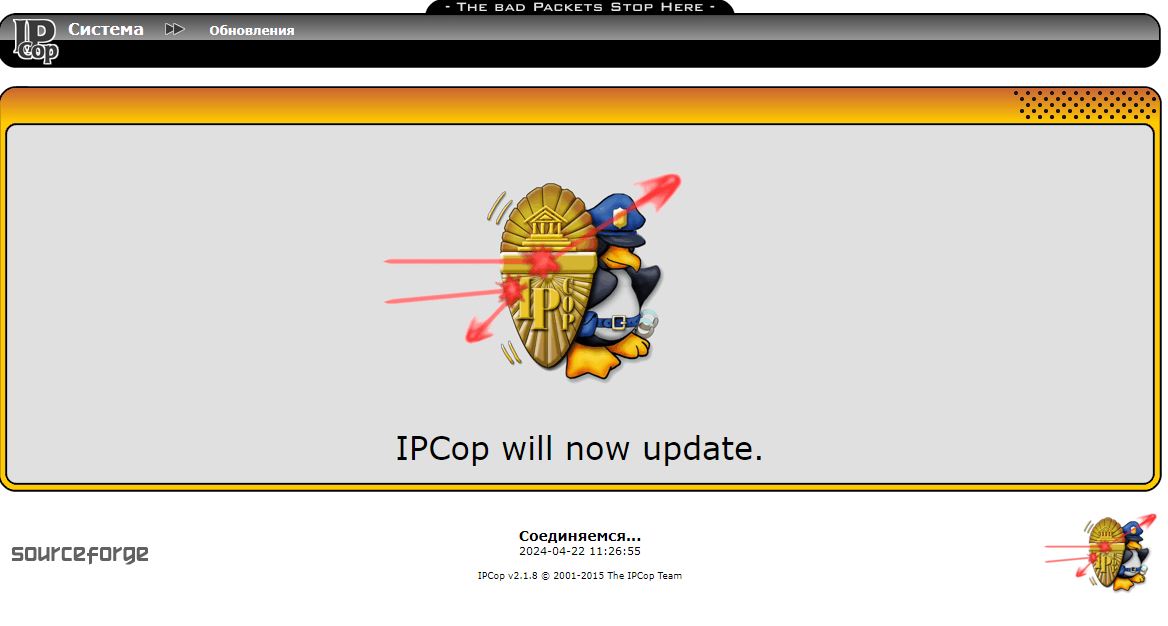

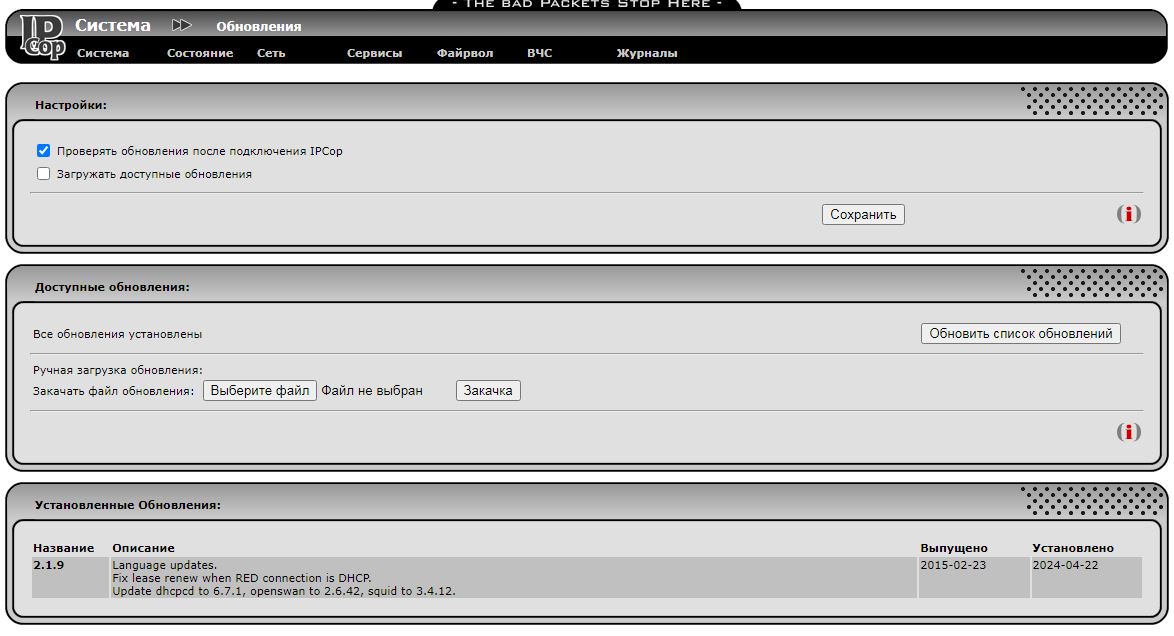

Кстати, в заголовке видно IPCop 2.1.8, а в статье пишется про версию 2.1.9. Всё правильно, тут нет ошибок. Версия 2.1.9 доступна только в виде файла обновлений к версии 2.1.8. Поэтому мы сначала ставим 2.1.8 и потом обновляем до 2.1.9.

Далее еще несколько скучных пунктов, которые осилит любой эникейщик.

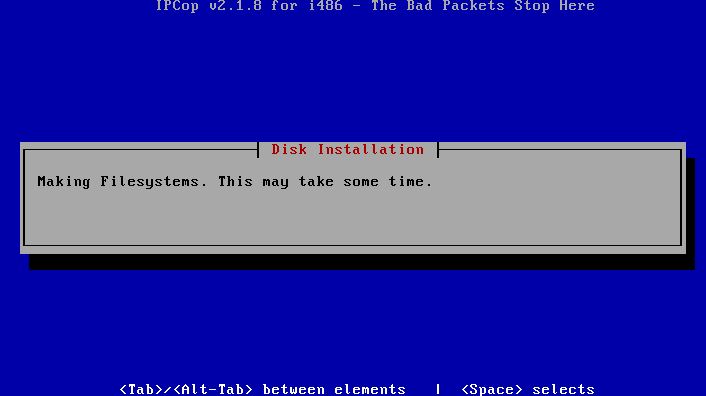

Происходит разметка файловой системы.

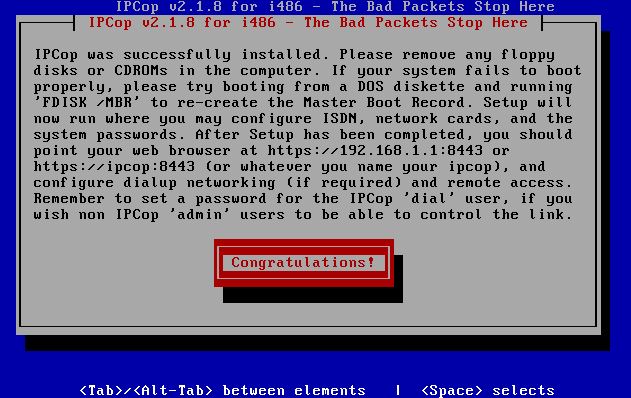

IPCop установлен, можно вытащить установочный диск или образ. Далее этап настройки.

Рекомендую запомнить адрес, по которому необходимо подключаться к веб-интерфейсу, точнее порт. В разных версиях IPCop были разные порты.

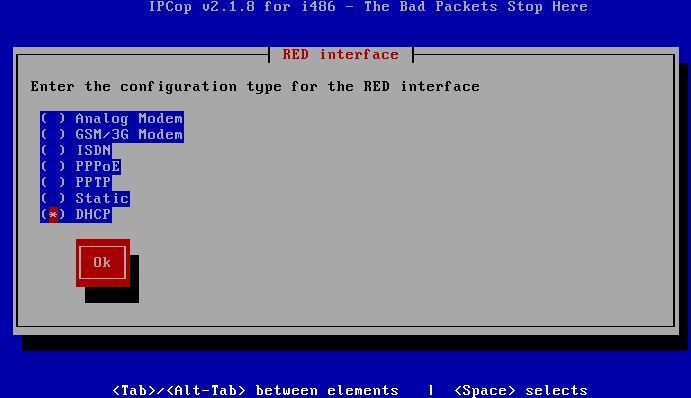

Указываем настройки красного сетевого интерфейса.

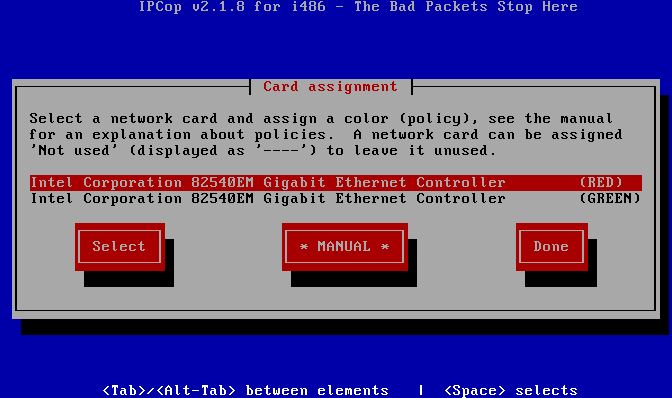

Отмечаем цветами сетевые интерфейсы. Напомню, что красный это внешний интерфейс, зеленый это внутренняя локальная сеть, а синий это беспроводная сеть.

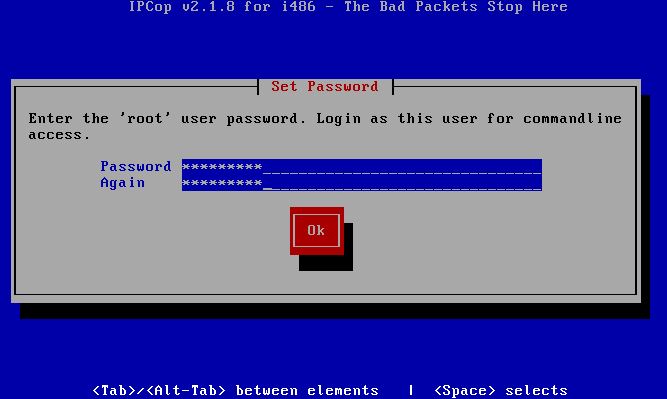

Знакомое по IPFire окно с просьбой указать пароль для пользователя root. Тут оно выглядит понятнее, за счет того, что при вводе пароля появляются звездочки.

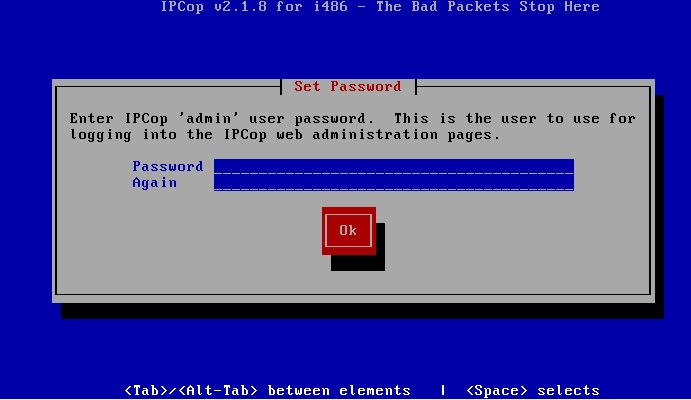

Теперь вводим пароль для пользователя Admin. Именно под этим логином и паролем будем заходить в веб-интерфейс.

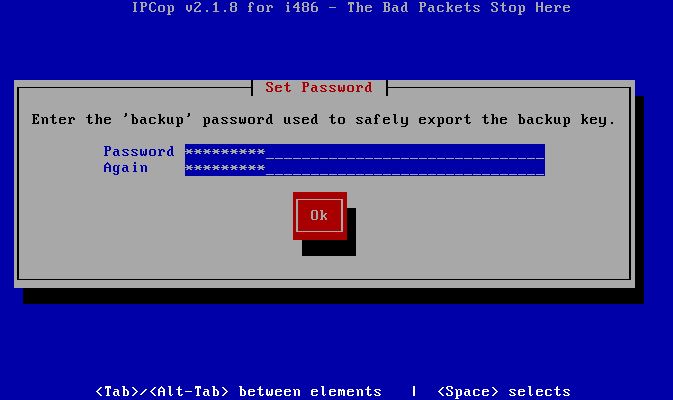

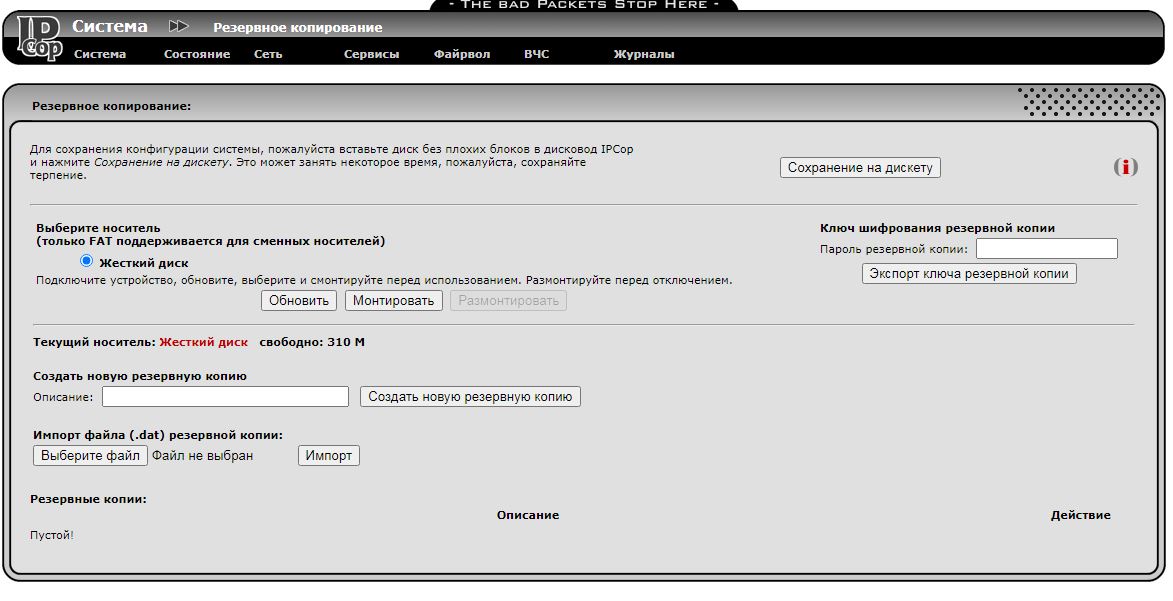

Пароль для Backup, то есть для резервных копий. Тут какая-то своеобразная система резервных копий, настройку которой я пропустил во время установки.

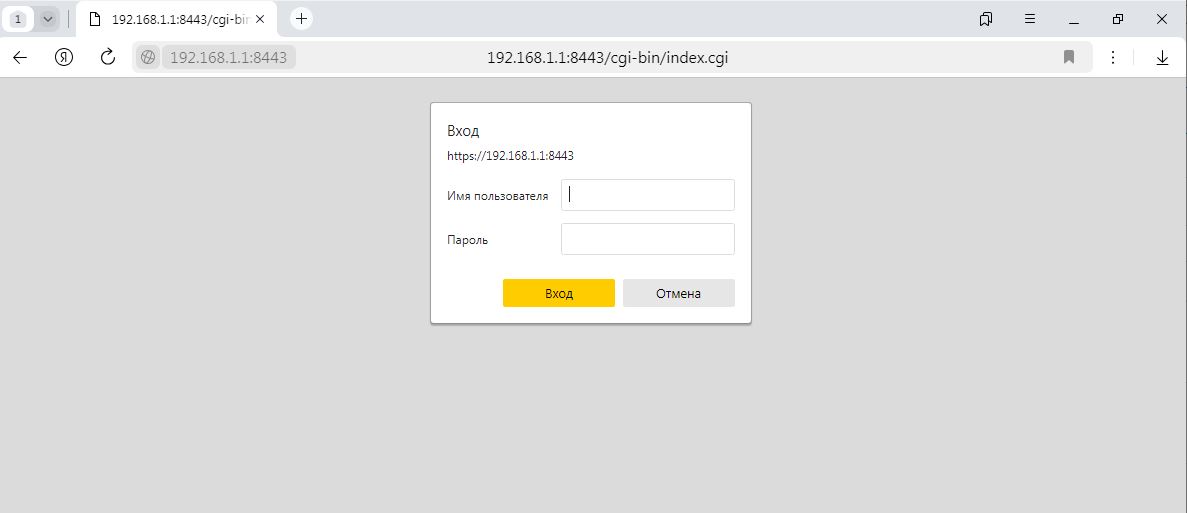

Первый вход в веб-интерфейс IPCop. Пользователь admin, а пароль задавали во время установки.

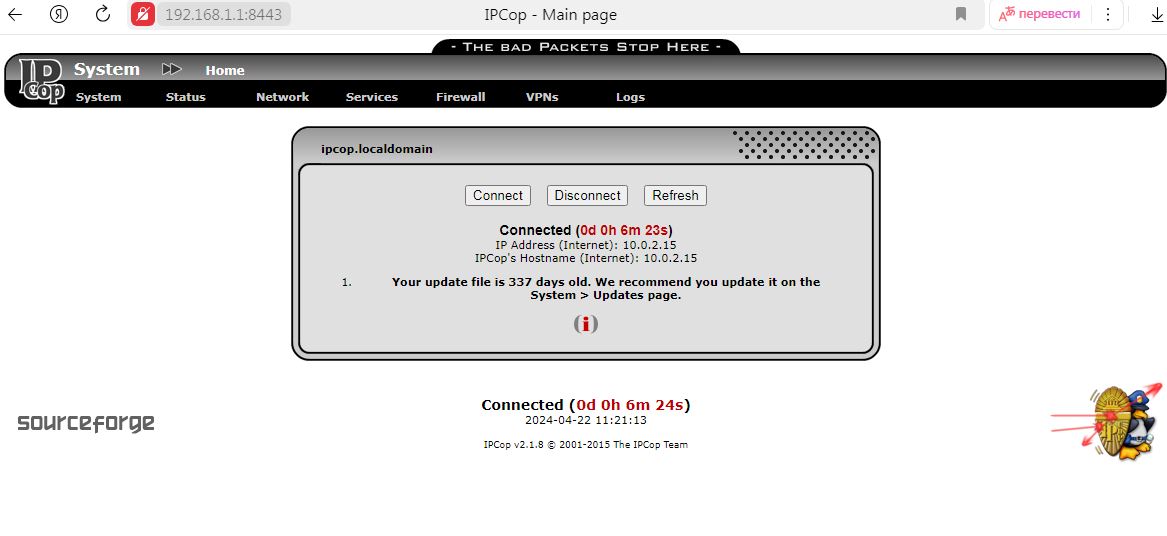

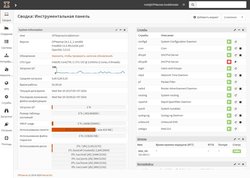

Первое, что мы видим после успешной авторизации.

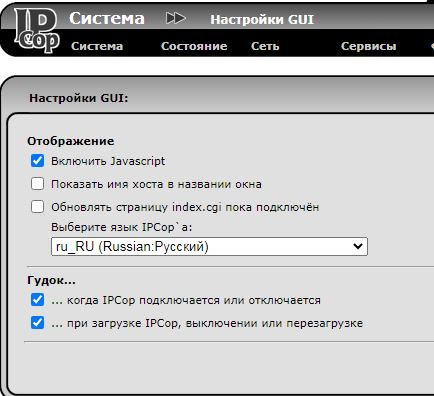

Интерфейс без труда переключается на русский язык.

Происходит обновление до версии 2.1.9 из файла.

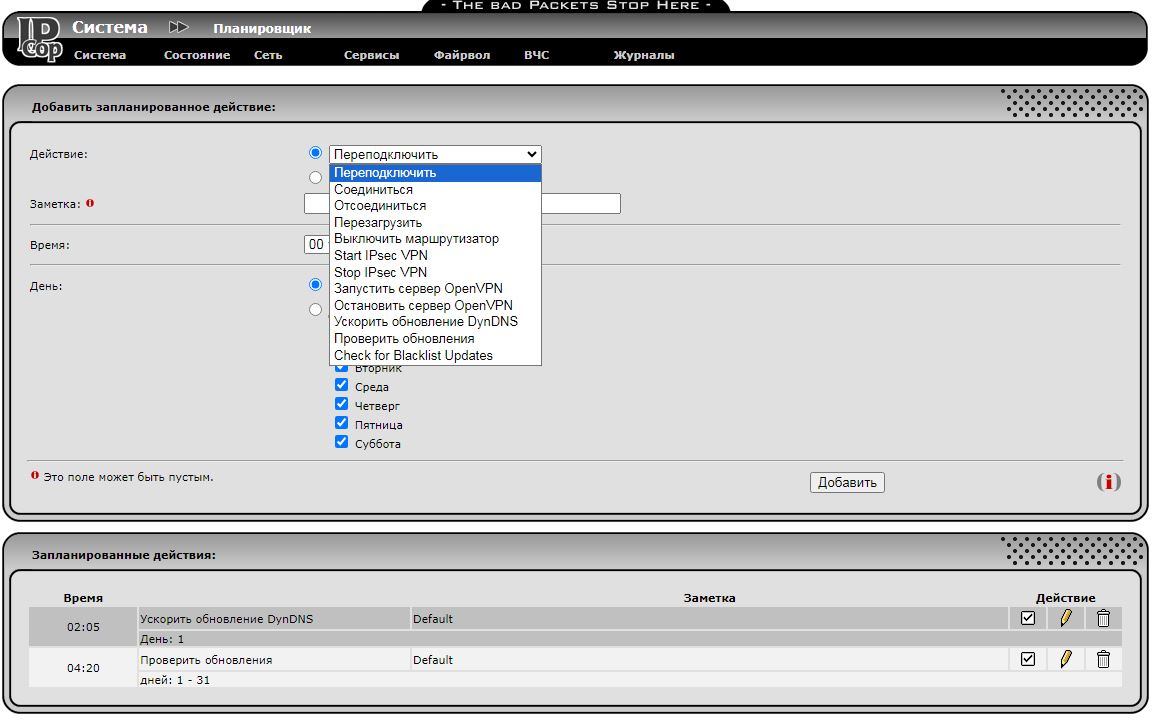

Планировщик задач.

Именно тут можно обновить межсетевой экран.

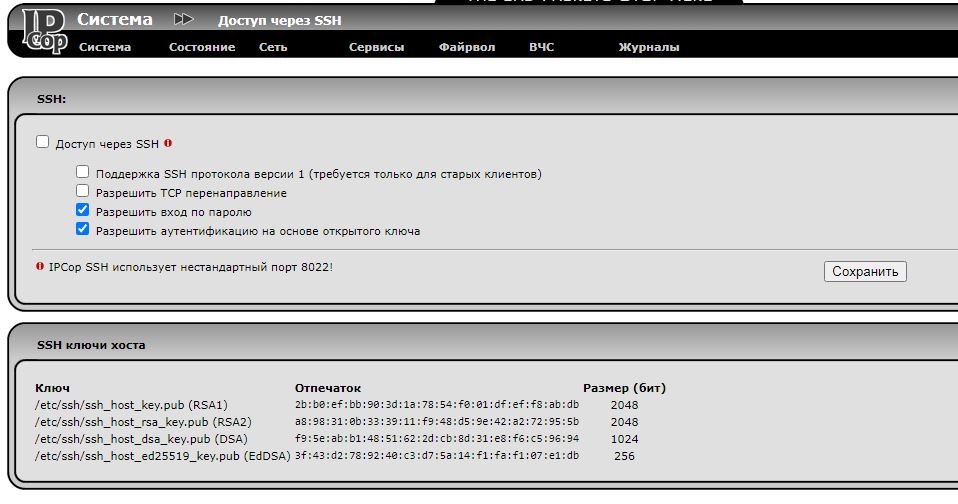

Доступ через SSH. По умолчанию отключен.

Настройки веб-интерфейса.

Почтовые настройки для оповещений.

Именно в этом компоненте присутствует уязвимость, которая позволяет удаленно выполнить код без необходимости авторизации. Уязвимость эксплуатируется через https://IP_АДРЕС_IPCop:8443/cgi-bin/email.cgi.

Однако, для реализации этого вектора атаки нужно находиться во внутренней сети, то есть в зоне сети Green. В зоне Red веб-интерфейс недоступен и проэксплуатировать уязвимость не получится.

В версиях до 2.1.9 можно было реализовать XSS-атаку при помощи урла https://IP_АДРЕС_IPCop:444/cgi-bin/ipinfo.cgi?<script>alert(123)</script>. Понятно, что вместо уведомления с текстом 123 можно вставить менее безобидный код. В версии 2.1.9 данный вектор атаки не работает, проверил.

Резервное копирование.

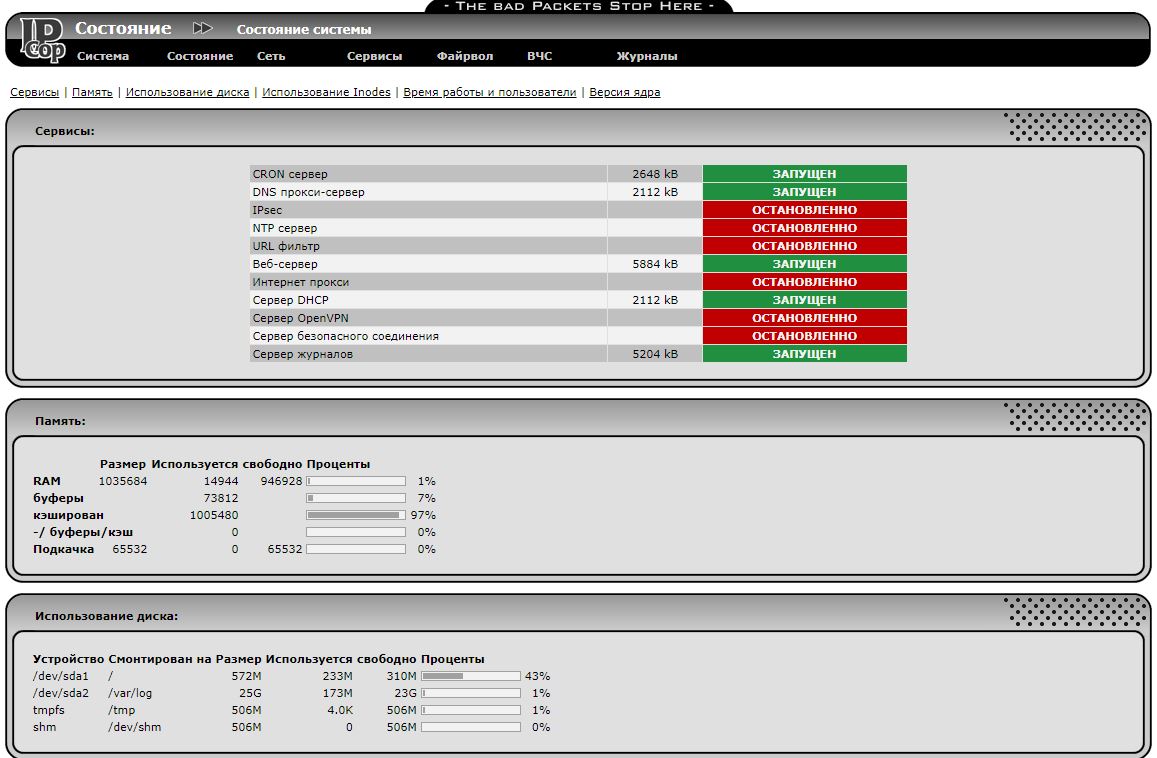

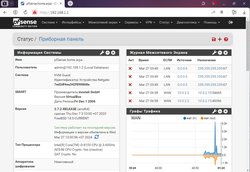

Вкладка Состояние системы.

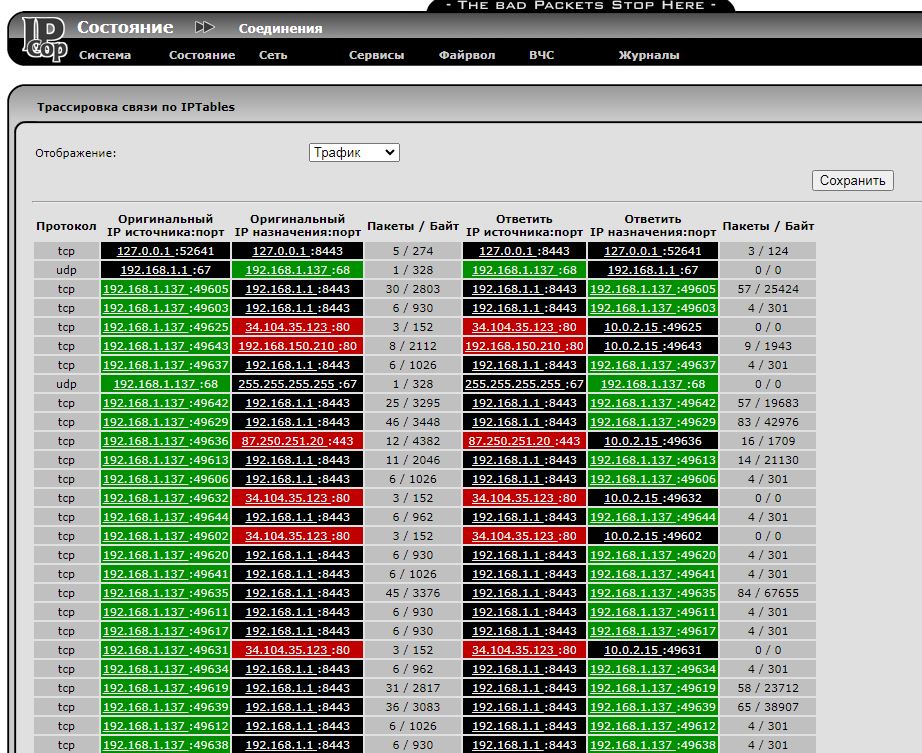

Список соединений с количеством пакетов.

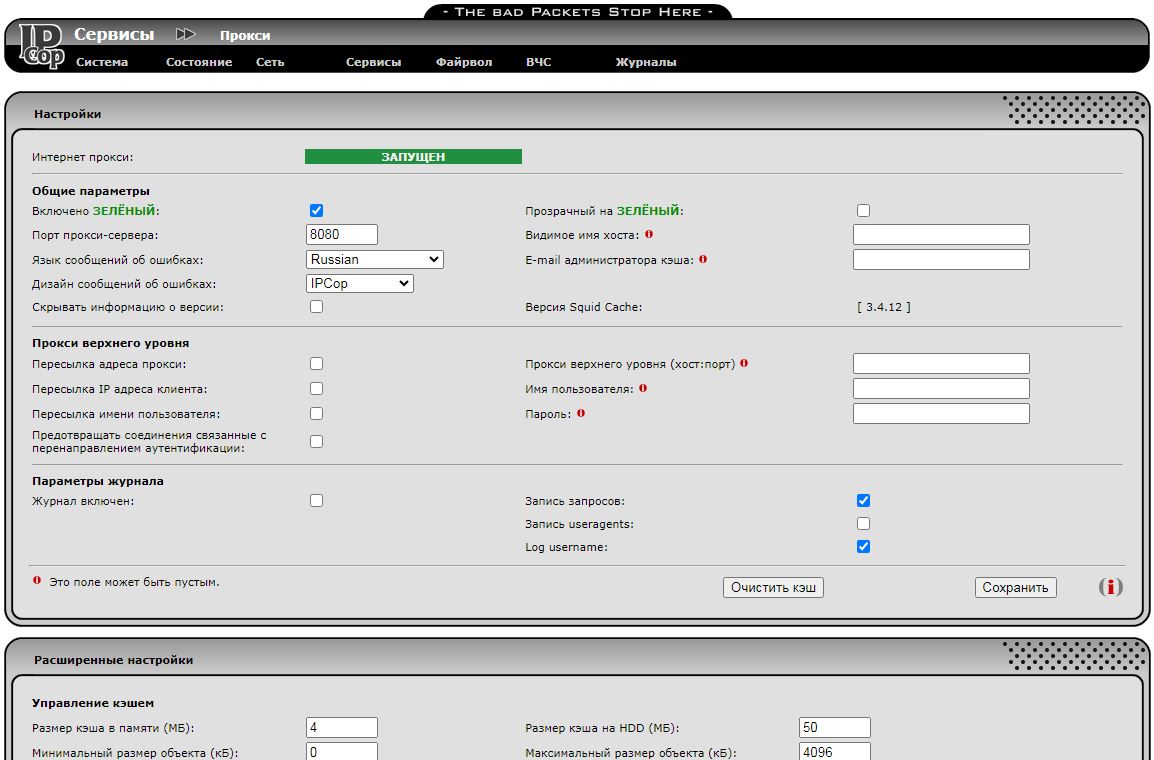

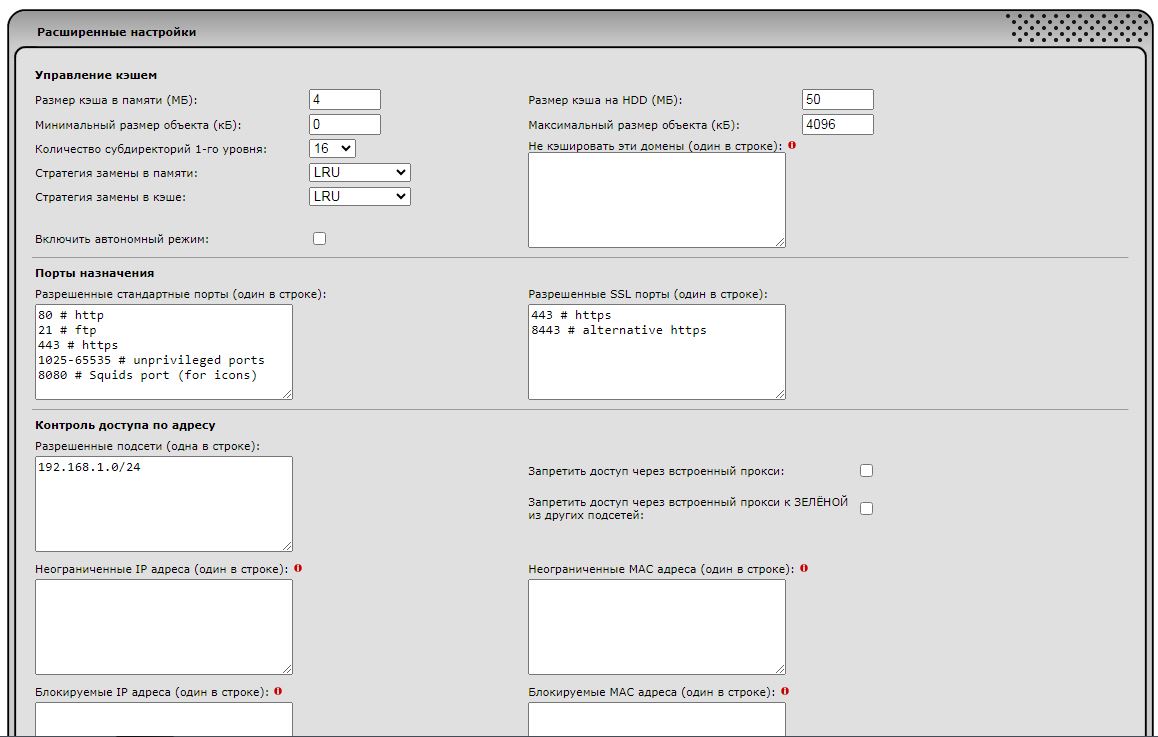

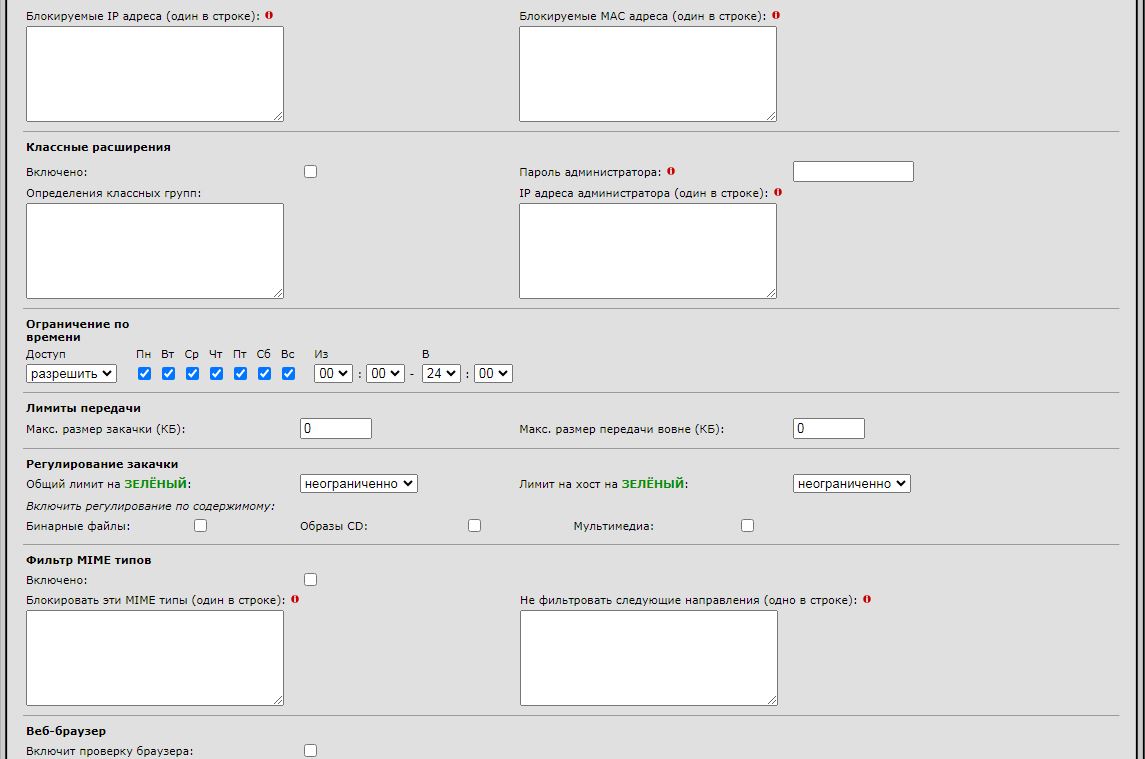

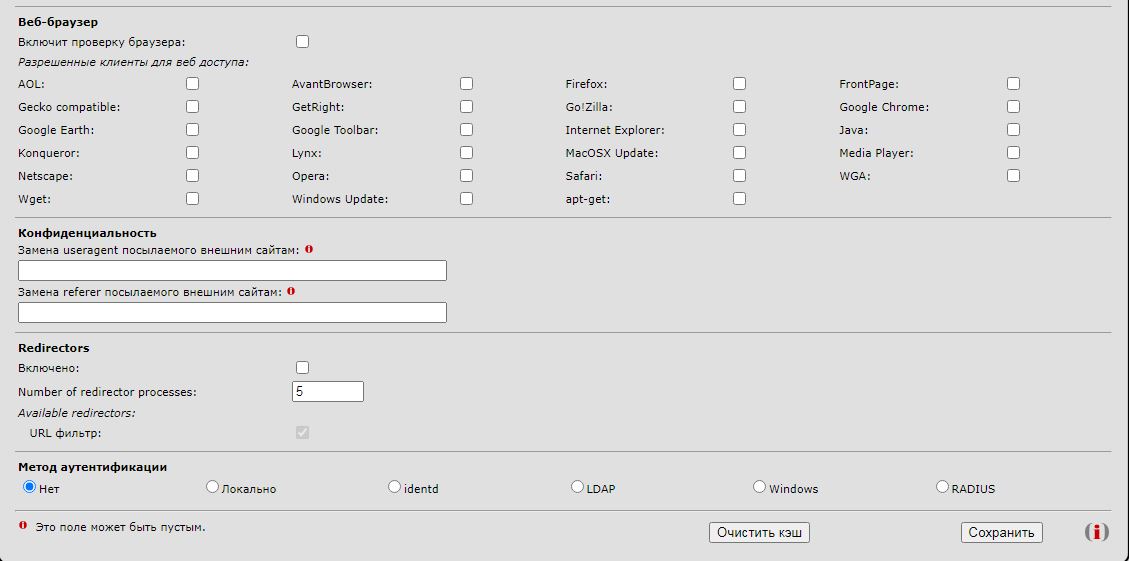

Настройки прокси-сервера, который 1 в 1 напоминают IPFire. Это не критика, просто теперь есть понимание от куда они взялись в IPFire. На самом деле просто и удобно. Не хватает только антивирусной проверки при помощи ClamAV.

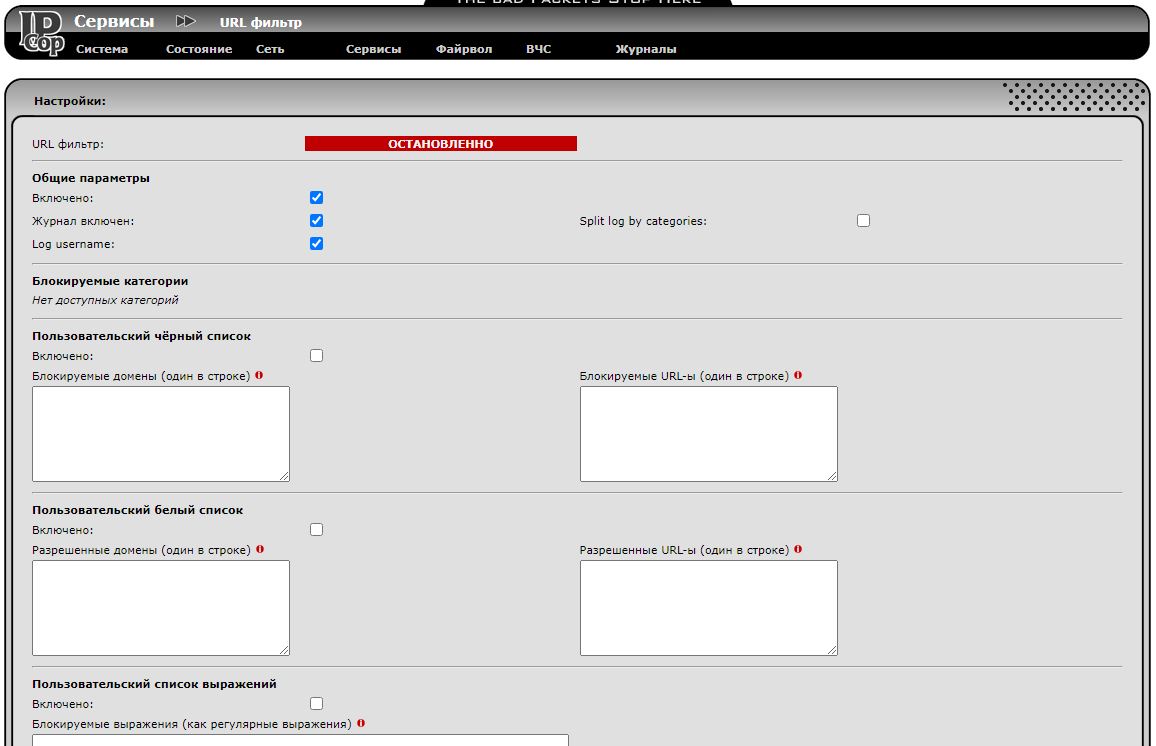

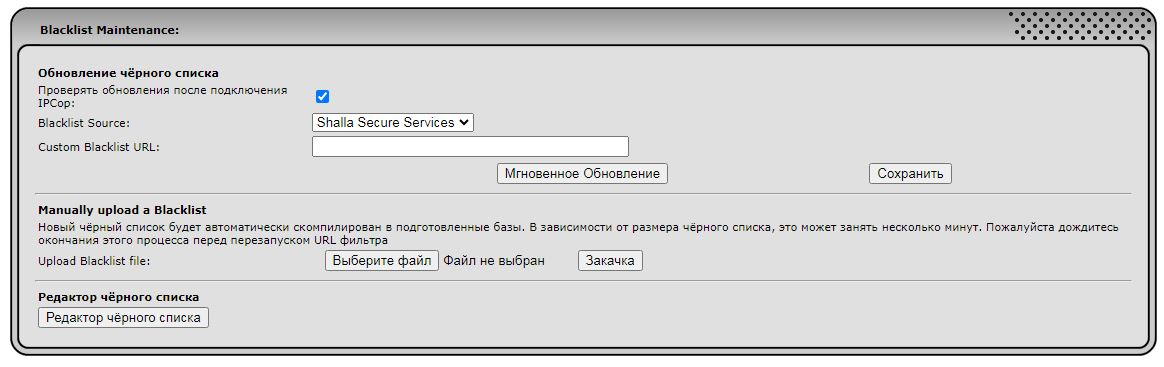

Фильтры URL с предустановленными списками не работают, точнее не обновляются. Видимо ссылки по которым они ранее скачивали списки перестали существовать.

При большом желании можно указать ссылку на свой список, но весь межсетевой экран жутко устарел, поэтому нет смысла разбираться.

При попытке обновить любой из черных списков выдаёт данное сообщение и на этом всё. Можно ждать очень долго, но результата не будет.

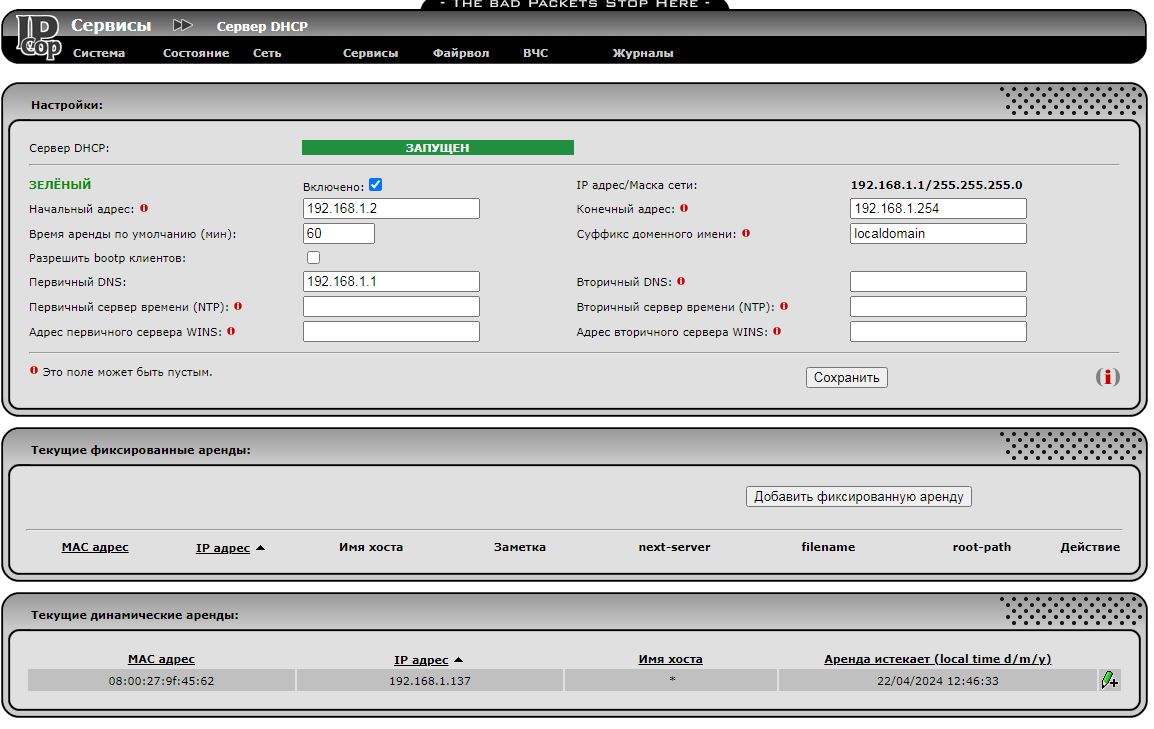

Простой и удобный DHCP-сервер.

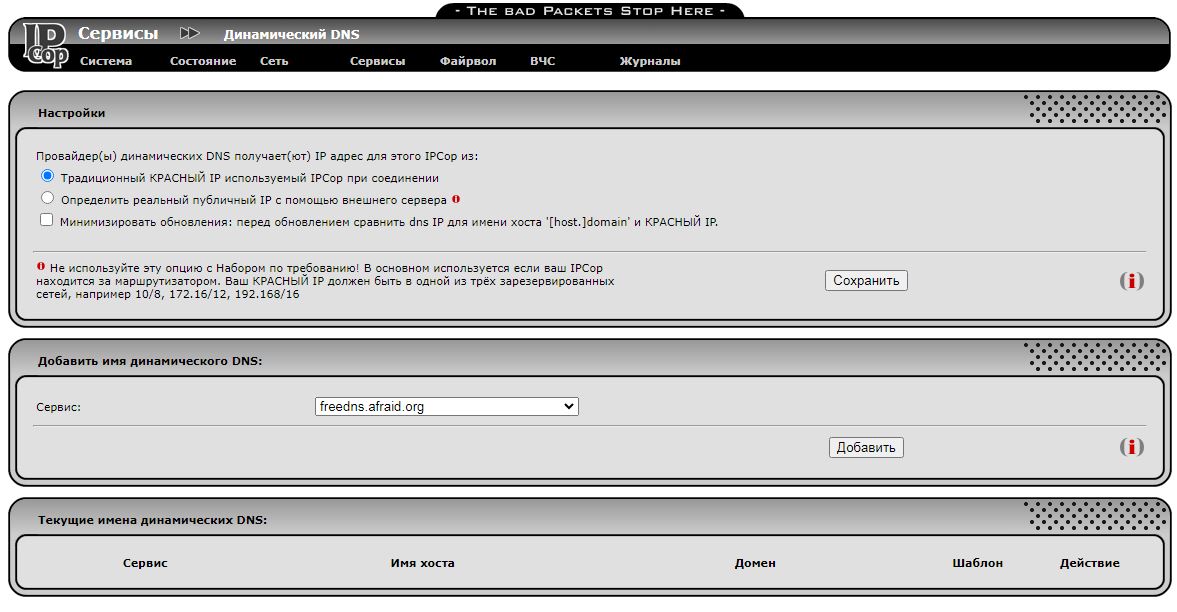

Динамический DNS.

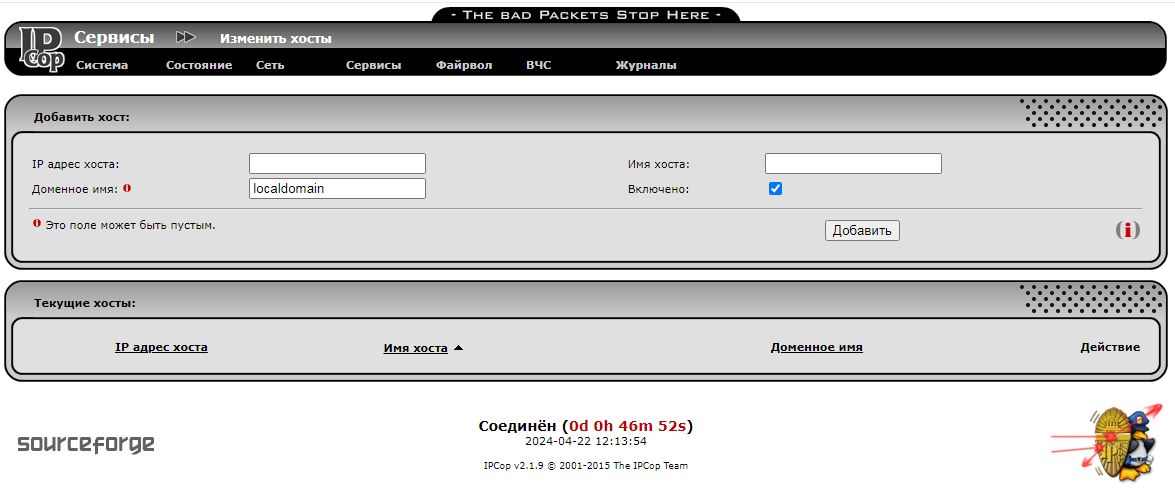

Редактор hosts файла.

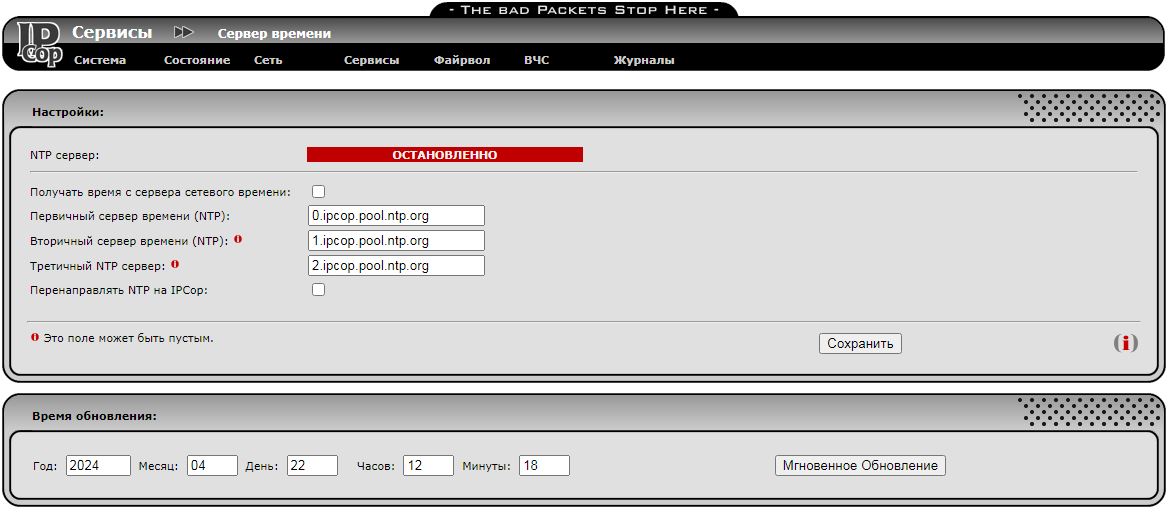

Сервер синхронизации времени.

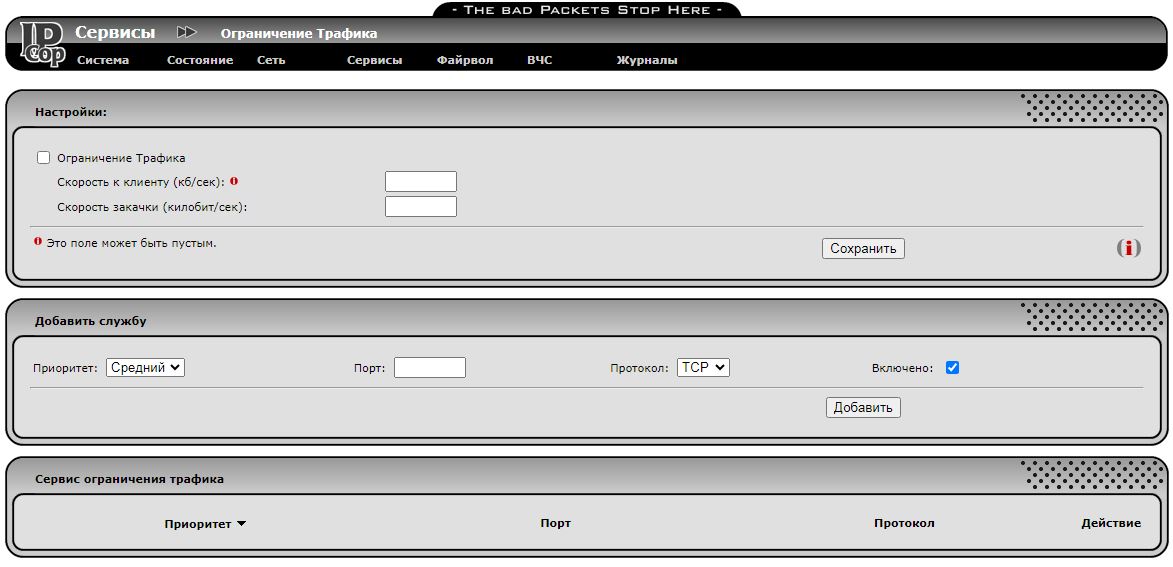

Ограничение скорости клиентов.

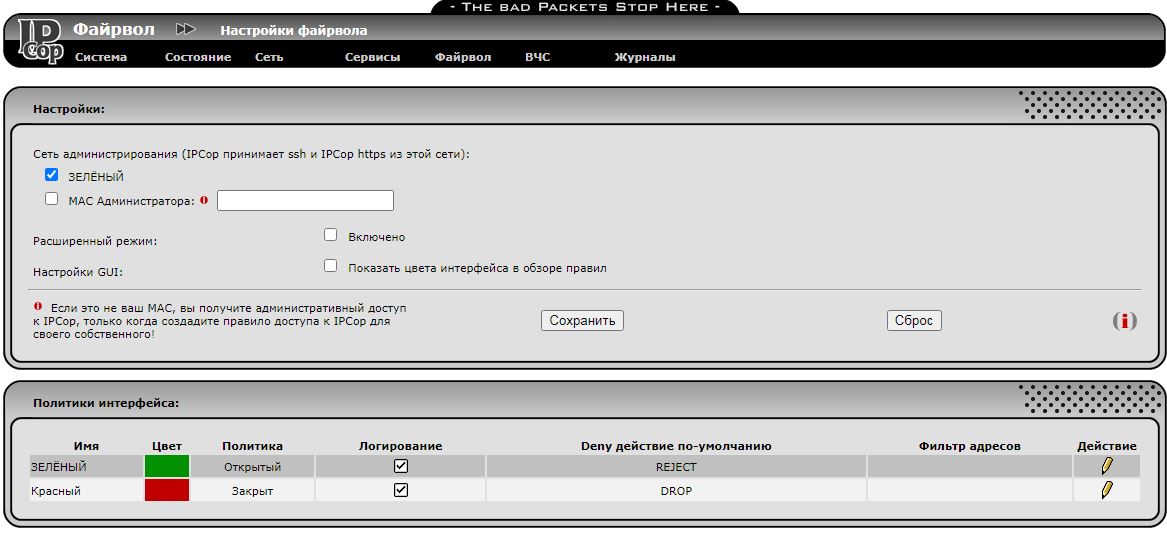

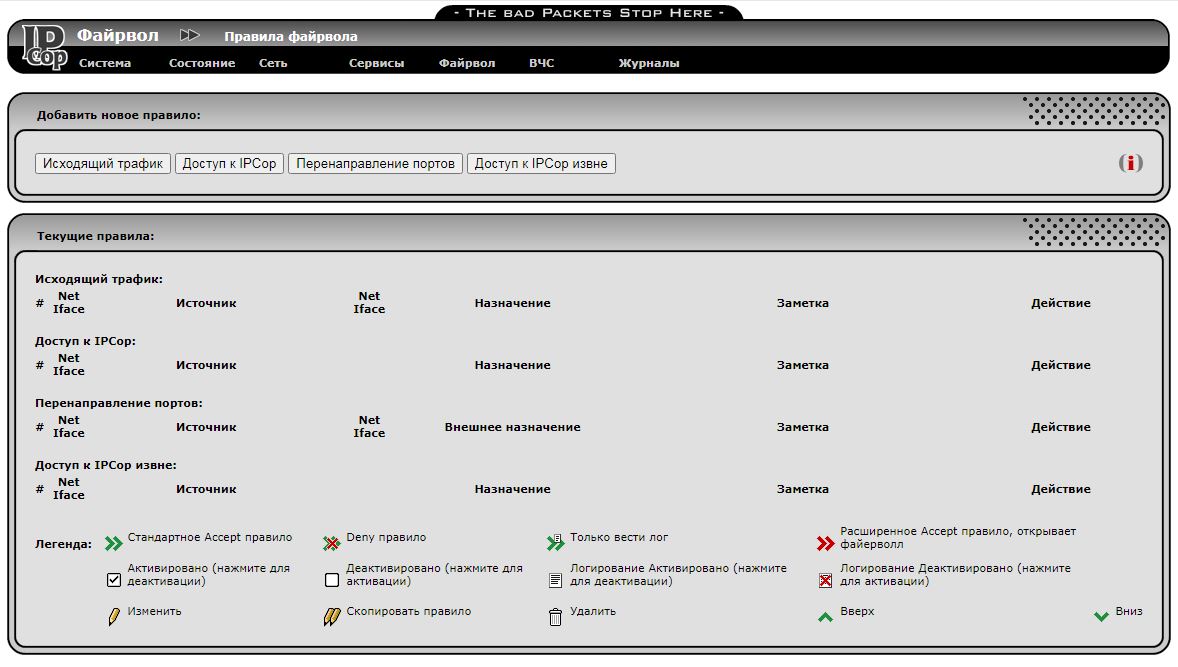

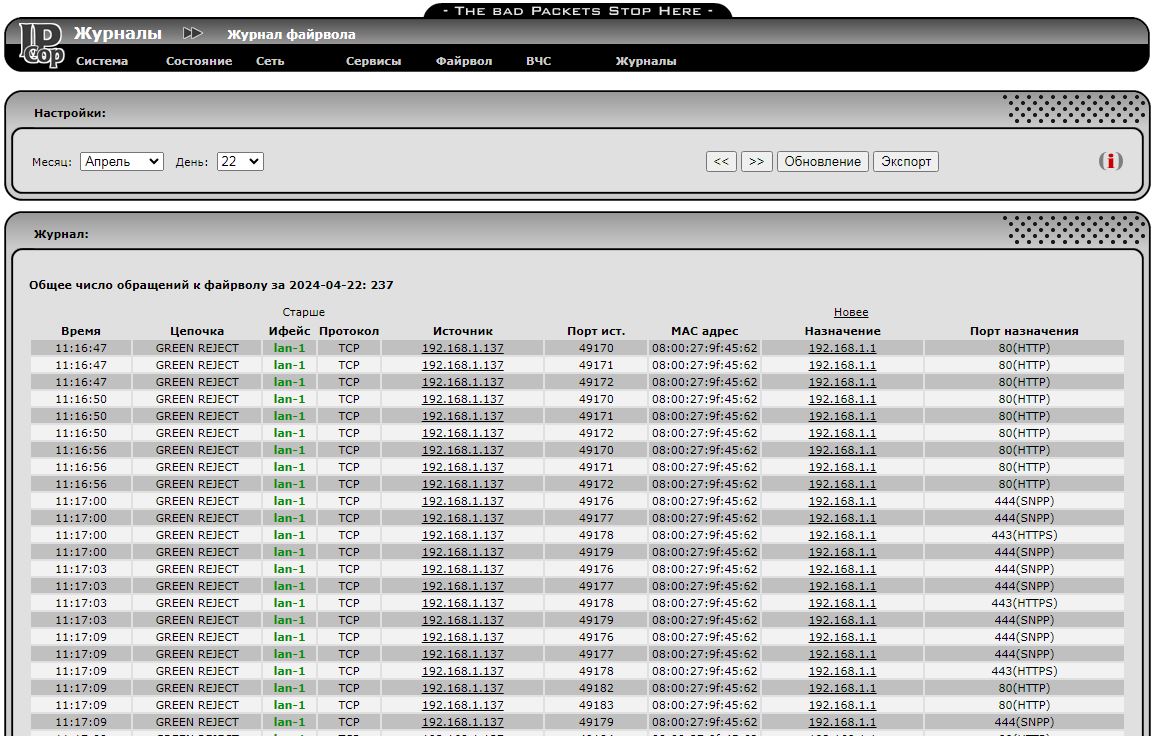

Настройки файрвола, при виде которых хочется плакать. Даже для 2015 года они очень скудные.

Обратите внимание на то, что доступ по SSH и HTTPS разрешен только из зеленой сети, и это настроено по умолчанию.

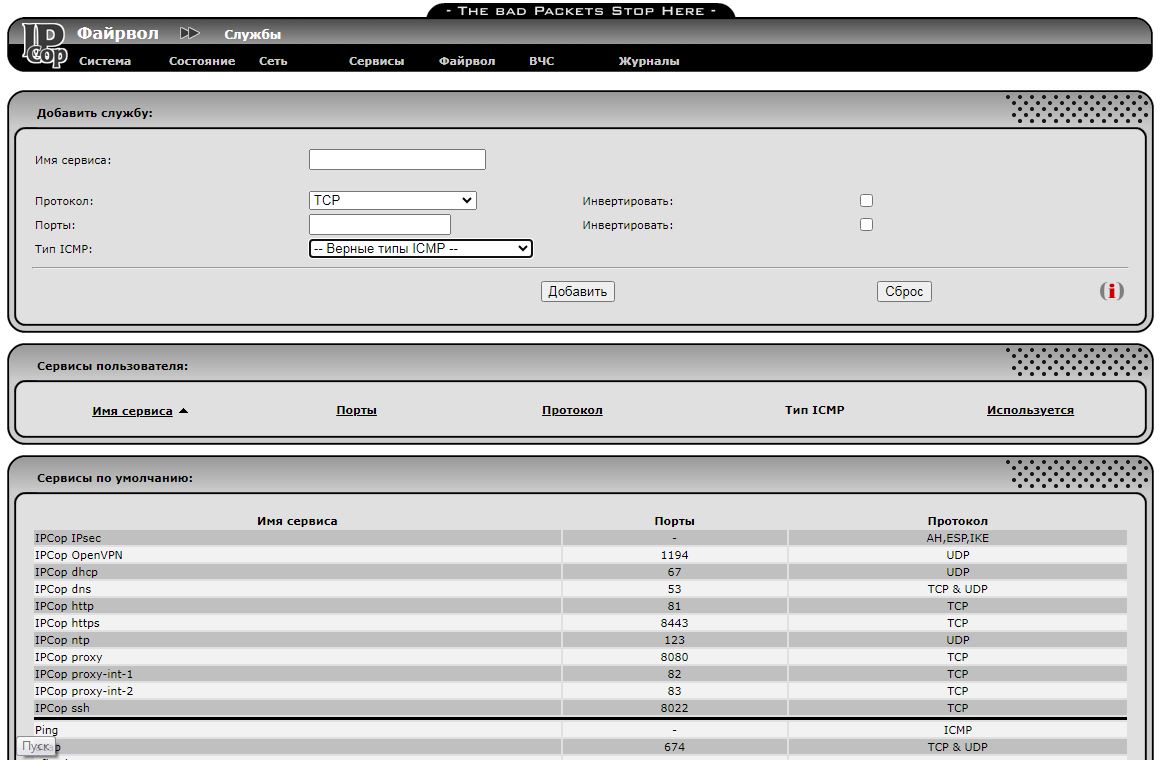

Хочешь что-то разрешить? Добавь службу с соответствующим протоколом.

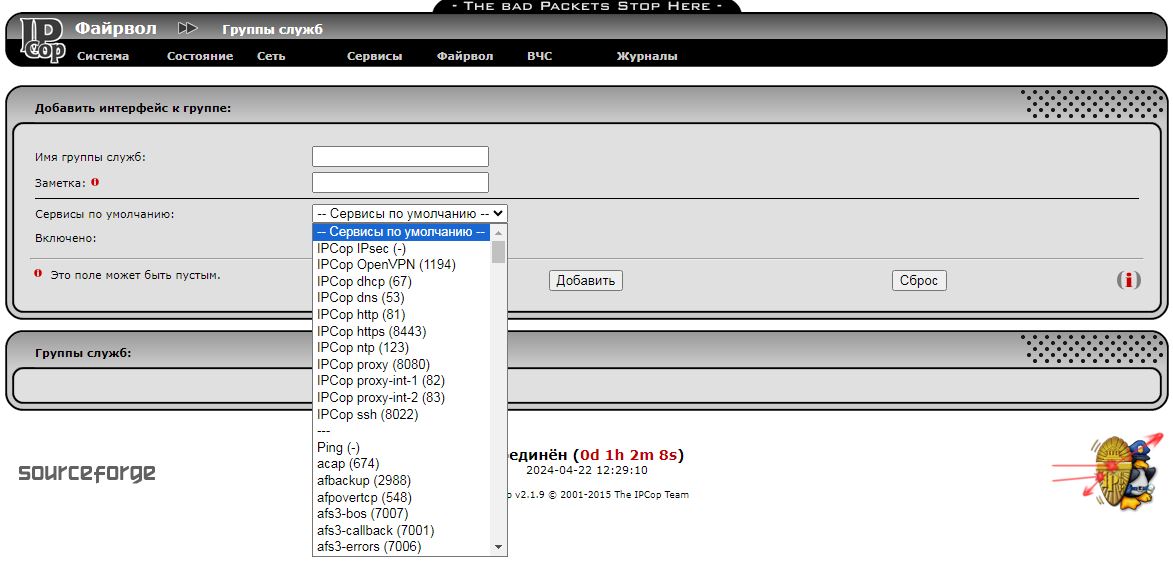

Группы служб.

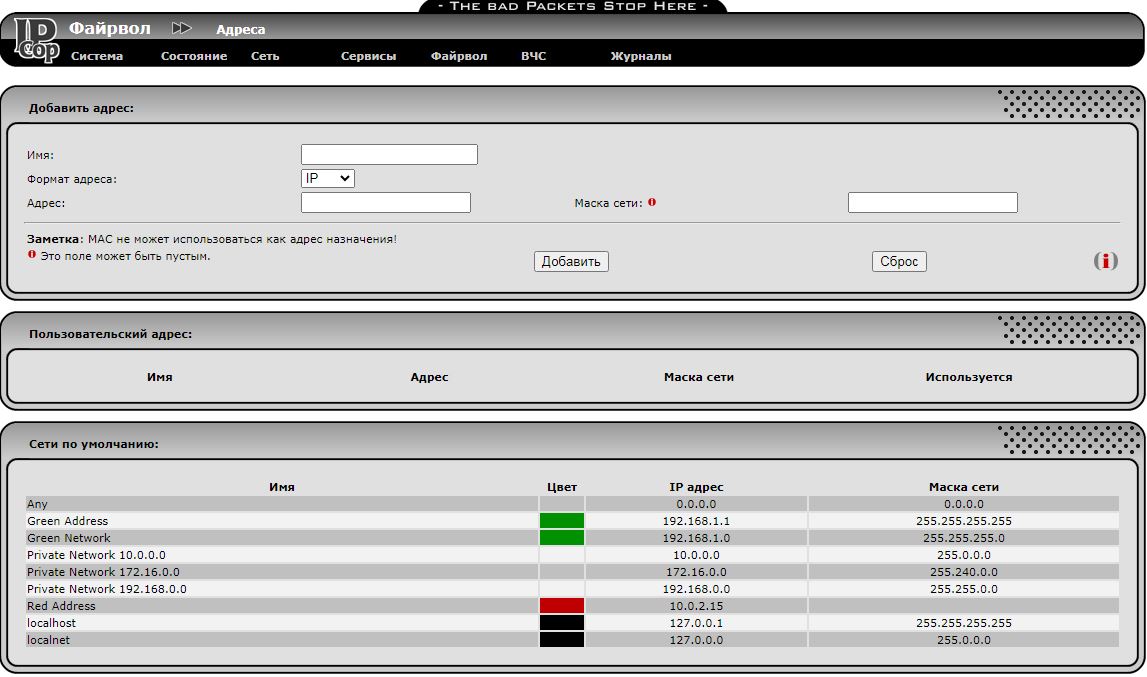

Тут задаются значения переменных для сетей.

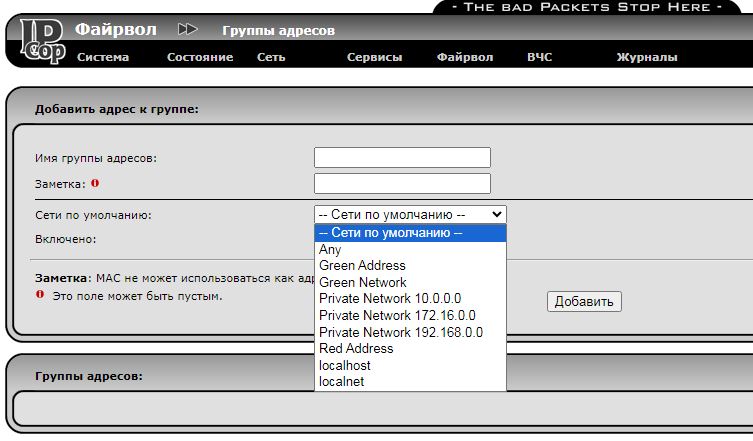

Группы адресов.

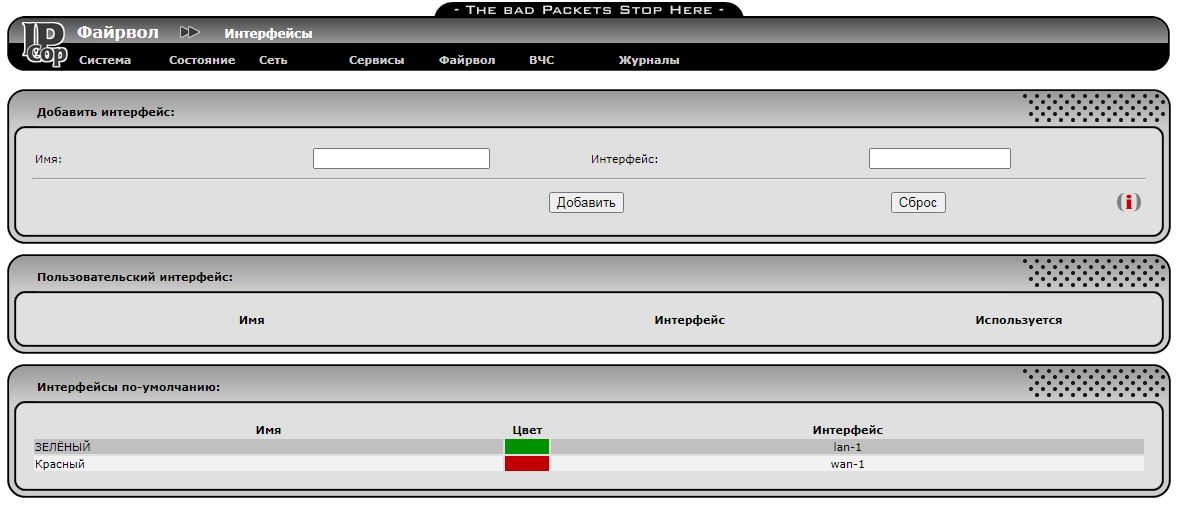

Не до конца понятна функциональность данного раздела. Возможно, тут можно обозначить зону для интерфейса.

Правила файрвола.

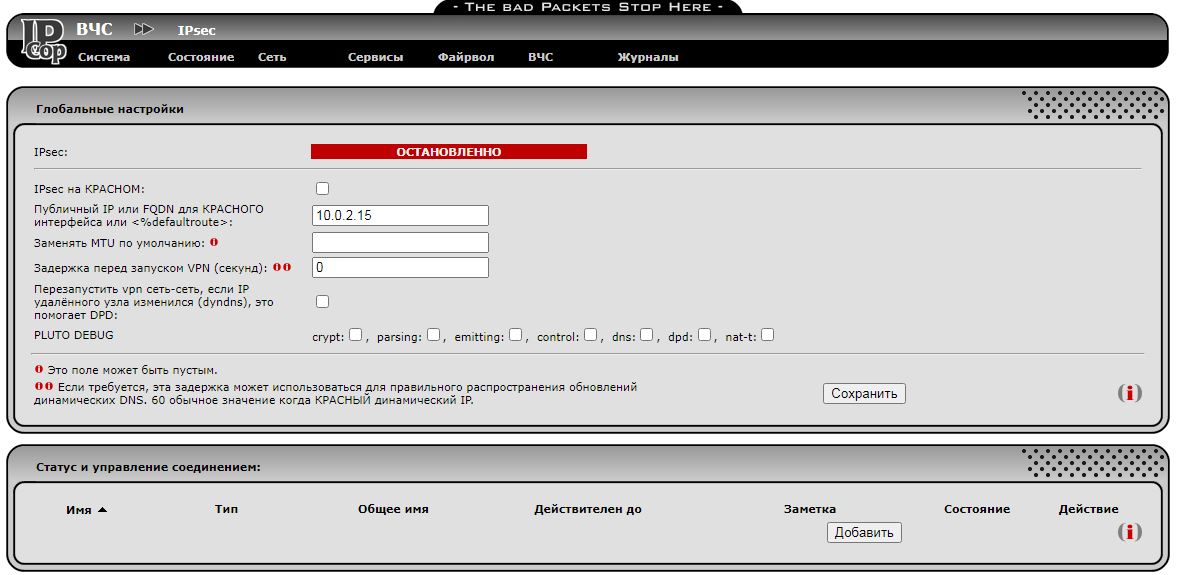

IPsec.

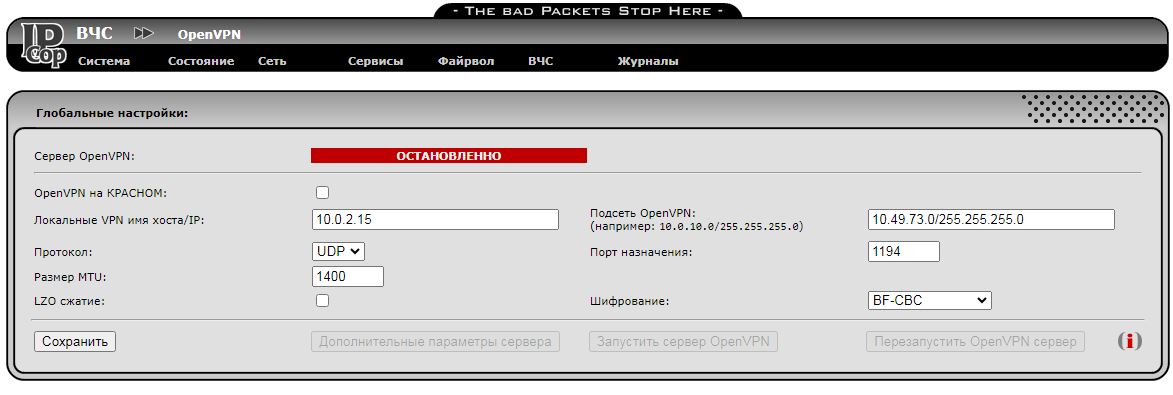

OpenVPN.

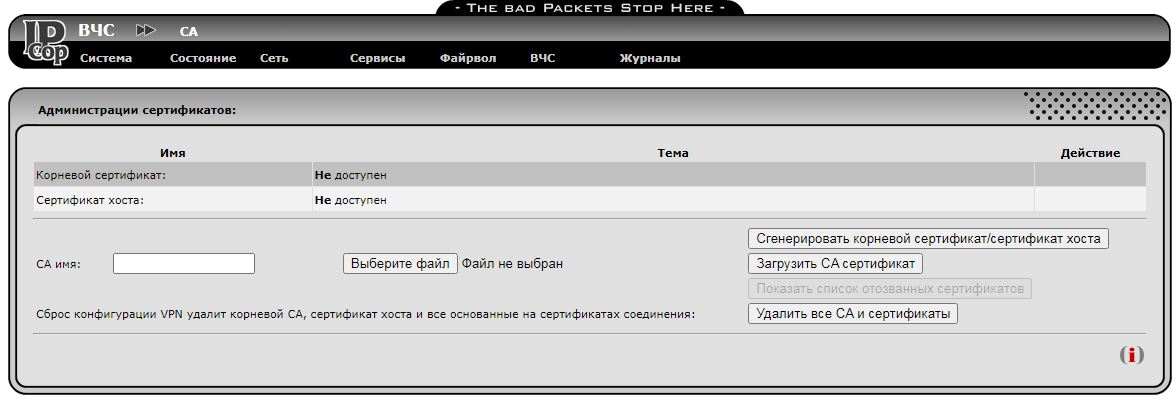

Сертификаты.

Журнал файрвола.

Вывод

Устаревший во всех отношениях межсетевой экран IPCop уже не годится для защиты даже домашней сети. В версии 2.1.9 есть уязвимость удаленного выполнение кода через компонент email, но для реализации вектора атаки нужно оказаться во внутренней сети.

Современные реалии требуют наличия системы обнаружения вторжений, которой вообще нет в IPCop.

Черные списки для прокси-сервера не обновляются.

Обновляемых черных списков IP-адресов и доменов не предусмотрено.

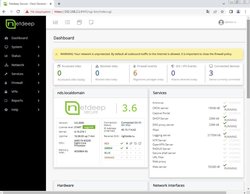

Если не требуется поддержка Wi-Fi, тогда лучше выбрать pfSense (ссылка) или OPNsense с NGFW Zenarmor на борту (ссылка).

Если требуется межсетевой экран с поддержкой Wi-Fi, тогда лучше выбрать IPFire (ссылка).